Mise à jour : 20 janvier 2026 – Auteur : Thibault Mouillefarine, dirigeant-consultant en stratégie marketing et croissance B2B (Millennium Digital / Marketing Résultats).

Gagnez du temps en lisant notre sommaire :

Réponse directe

OpenVPN est une technologie VPN open source qui crée un tunnel chiffré entre vos appareils et un serveur afin de sécuriser vos accès Internet ou vos ressources internes. En 2026, OpenVPN demeure un choix sérieux pour sa flexibilité (UDP/TCP, usages entreprise), mais votre sécurité dépend d’abord de votre qualité d’exécution : configuration TLS moderne, gestion DNS, kill switch, mises à jour et retrait des profils “legacy”. (OpenVPN Project, documentation ; Proton VPN, 2026)

Ces derniers mois, nos clients nous posent de plus en plus souvent la même question : « Avec l’IA qui entre partout dans nos process, avons-nous intérêt à utiliser un VPN, et pourquoi parlent-ils autant d’OpenVPN ? » La question est légitime. L’IA accélère l’exécution, multiplie les flux (outils, connecteurs, automatisations) et augmente mécaniquement votre surface d’exposition : accès distants, prestataires, environnements hybrides, mobilité.

Nous avons donc décidé de publier cet article sur open vpn pour clarifier l’essentiel, sans jargon inutile : ce que c’est, comment cela fonctionne, ce qui change en 2026 sur la sécurité, puis surtout comment décider rapidement sans créer de complexité opérationnelle. L’objectif reste le même : vous aider à réduire vos risques tout en protégeant votre capacité à croître et à piloter avec sérénité.

TL;DR

- Open vpn repose sur TLS et fonctionne en UDP ou TCP (OpenVPN Project).

- La plupart des déploiements s’appuient sur un profil .ovpn pour standardiser la connexion (Proton VPN, 2026).

- Les failles opérationnelles les plus fréquentes viennent du DNS, des routes et de l’absence de kill switch.

- Les configurations “anciennes” deviennent un risque : certains acteurs retirent des profils legacy (Proton VPN, 2026).

- OpenVPN se modernise côté performance (ex. DCO) selon environnements (OpenVPN Project).

- La décision dirigeant : réduire le risque sans complexifier l’exécution ni ralentir vos équipes.

Pourquoi Open vpn est un sujet business avant d’être un sujet technique

Un VPN n’est pas un “outil IT de plus”. C’est un mécanisme de continuité : accès distant, mobilité, prestataires, sites multi-localisés, incidents Wi-Fi.

En tant que dirigeant, votre question réelle est : comment sécuriser nos accès sans transformer la sécurité en friction, donc en perte de productivité et de marge ?

Notre approche est volontairement pragmatique : clarifier le fonctionnement, expliciter les risques concrets, puis donner un cadre de décision simple et un plan d’action court. C’est exactement ce qui facilite votre vie d’entrepreneur : vous décidez plus vite, vous exécutez mieux, vous évitez les angles morts.

Open vpn en 2026

OpenVPN, la technologie (protocole + implémentations) est utilisée pour établir un tunnel chiffré entre un client et un serveur. Deux situations dominent :

- Usage entreprise : accès à l’intranet, à des applications internes, à des ressources cloud protégées, ou interconnexion de sites.

- Usage grand public : application VPN d’un fournisseur, dans laquelle OpenVPN est un protocole possible parmi d’autres.

Dans les deux cas, un point est décisif : la sécurité perçue (“VPN activé”) n’est pas la sécurité réelle. La sécurité réelle se mesure à votre configuration, à votre hygiène de mise à jour et à vos contrôles.

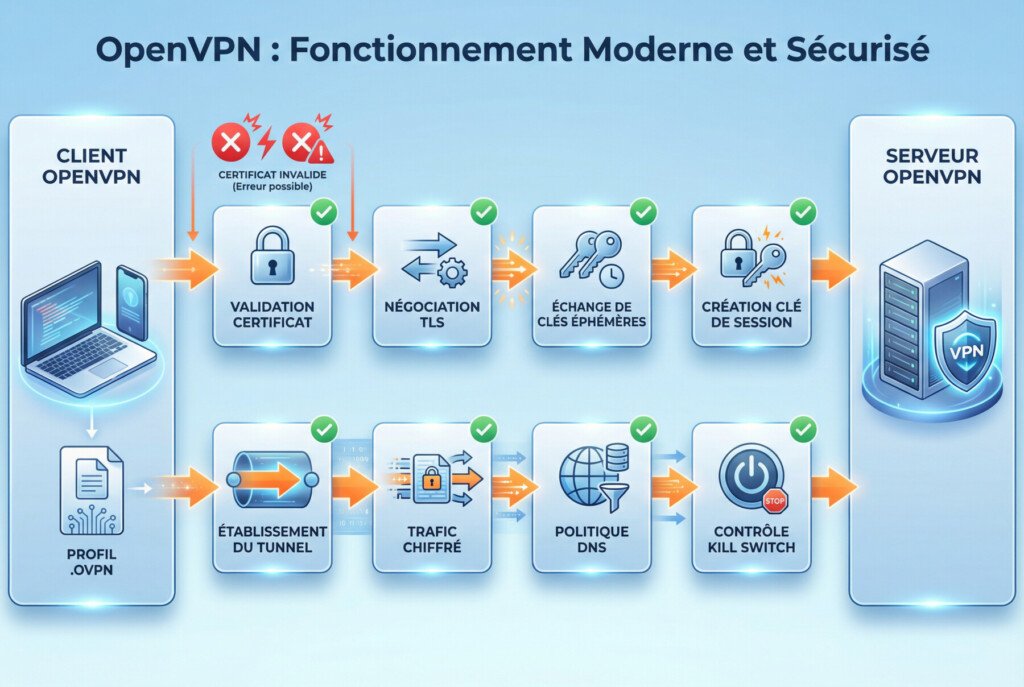

Comment fonctionne open vpn

Une négociation TLS, puis un tunnel de données chiffré

OpenVPN s’appuie sur TLS (Transport Layer Security) pour authentifier le serveur, négocier les paramètres cryptographiques et établir des clés de session. Ensuite, le trafic est encapsulé dans un tunnel chiffré.

Pour un dirigeant, retenez l’essentiel : TLS est la “porte blindée” qui évite les impostures et fixe les règles du chiffrement ; le tunnel est le “couloir sécurisé” qui transporte vos données.

Le rôle central du profil .ovpn

Dans la pratique, vos utilisateurs se connectent via un profil .ovpn qui contient les paramètres (serveur, protocole, port, options de sécurité). Ce fichier est un levier de standardisation : moins d’écarts, moins d’erreurs, moins de support.

En 2026, cet aspect devient stratégique, car certains fournisseurs indiquent explicitement que des profils manuels “anciens” doivent être régénérés/actualisés à échéance (Proton VPN, 2026). Autrement dit : conserver une configuration legacy “par habitude” peut créer un arrêt de service, ou un affaiblissement de sécurité, au pire moment.

UDP ou TCP : performance vs compatibilité réseau

OpenVPN peut fonctionner en UDP ou TCP. Le choix est opérationnel :

- UDP : souvent privilégié pour la performance (latence, débit) lorsque le réseau l’autorise.

- TCP : utile lorsque l’environnement est contraint (proxy, filtrage, politique restrictive), au prix d’une performance parfois moins stable selon les scénarios.

Votre enjeu n’est pas de “choisir un camp”, mais d’aligner le protocole sur vos contraintes réseau et votre exigence de disponibilité.

Sécurité open vpn en 2026 : ce qui protège, ce qui fragilise

OpenVPN reste robuste, mais la vérité utile est la suivante : la sécurité dépend de votre exécution.

Ce qui rend open vpn solide

- Technologie mature : déployée depuis longtemps, documentée, largement éprouvée.

- Modèle cryptographique éprouvé : si vous appliquez des paramètres modernes et cohérents.

- Flexibilité réseau : utile dans des environnements hétérogènes (sites, prestataires, mobilité).

Les risques opérationnels les plus fréquents

Ces risques sont précisément ceux qui compliquent votre quotidien d’entrepreneur, car ils génèrent des tickets, des pertes de temps et des incidents de confiance.

Fuites DNS

Vous chiffrez le trafic, mais vos requêtes DNS (résolution de noms) sortent hors tunnel. Cela peut exposer des métadonnées, provoquer des incohérences d’accès et dégrader la confidentialité.

Absence de kill switch

Si la connexion VPN tombe, le trafic peut repartir en clair sans que l’utilisateur s’en rende compte. Le coût business est immédiat : risque de fuite, non-conformité, perte de confiance.

Routage et split tunneling mal maîtrisés

Le split tunneling (séparer trafic interne et trafic Internet) est utile, mais il devient dangereux si les routes ne sont pas maîtrisées. Certaines applications peuvent sortir hors tunnel, avec des effets non désirés.

Configurations legacy

Le sujet est actuel : des acteurs annoncent explicitement la fin de support de configurations manuelles anciennes à des dates proches (Proton VPN, 2026). Même si votre déploiement n’est pas concerné directement, la leçon est simple : la sécurité est un processus, pas un état.

Ce que nous recommandons : une checklist “sécurité 2026” orientée dirigeant

Vous n’avez pas besoin d’un roman technique. Vous avez besoin d’un contrôle simple, vérifiable, et actionnable.

Hygiène de maintenance

- Mettre à jour le client et le serveur selon une cadence fixe (mensuelle ou trimestrielle selon criticité).

- Documenter la configuration “référence” (la version standard), puis interdire les exceptions non justifiées.

- Prévoir le renouvellement et la révocation des accès (certificats, comptes, appareils).

Contrôles qui évitent les incidents

- Tester les fuites DNS et corriger la politique DNS.

- Activer un kill switch (application ou OS selon contexte).

- Vérifier les routes : full tunnel vs split tunneling, et cohérence par profil utilisateur.

Sécurité d’accès (particulièrement en B2B)

- Appliquer des mots de passe robustes, et, dès que possible, ajouter un second facteur (MFA).

- Segmenter : tout le monde n’a pas besoin de tout.

- Journaliser de façon proportionnée (équilibre entre diagnostic et confidentialité).

Cette approche contribue à accélérer votre croissance car elle réduit l’imprévu : moins d’incidents, moins d’interruptions, plus de continuité d’exécution.

Pour structurer cette discipline dans votre entreprise, l’IA peut aussi jouer un rôle d’assistance (documentation, contrôle de cohérence, alertes), mais sans discours magique : l’outil ne remplace pas la politique. Vous pouvez approfondir cette logique de pilotage dans notre ressource sur le marketing opérationnel.

Open vpn, usages grand public et cas “accès à des contenus”

Certains internautes associent “open vpn” à des cas d’usage “plateformes” ou “confort de navigation”. Dans ce contexte, l’expérience dépend des règles des plateformes, des conditions réseau et du fournisseur VPN.

Votre boussole fiable est la cohérence opérationnelle : stabilité, DNS, kill switch, transparence de configuration. Pour un exemple de cas d’usage dédié, vous pouvez consulter l’article tf1 vpn qui est très éclairant.

2 exemples concrets chez nos clients:

Cas “PME multi-sites” : réduire les tickets support et les risques

Une PME B2B (30 – 80 collaborateurs) avec télétravail partiel subissait des incidents récurrents : accès intranet instable, comportements différents selon Wi-Fi, et pertes de temps en support.

La correction n’a pas consisté à “changer de protocole”, mais à standardiser : un profil unique par typologie d’utilisateur, un DNS forcé via tunnel, un kill switch activé, et une routine de mise à jour. Résultat observé : baisse nette des incidents récurrents et des interruptions de travail.

Nous ne promettons pas de gains universels : l’impact dépend de votre parc, de votre réseau et de votre discipline.

Cas “prestataires” : sécuriser sans bloquer le business

Dans un contexte industriel, des prestataires devaient accéder à une application interne. Le risque n’était pas seulement “le chiffrement”, mais l’étendue des droits. La décision structurante : segmentation des accès (moindre privilège), durée limitée, révocation simple, journalisation utile. Ici, open vpn sert d’infrastructure, mais la sécurité est surtout une question de gouvernance.

Si vous souhaitez formaliser une approche “décision → exécution → pilotage” avec des assistants IA qui documentent, contrôlent et fiabilisent, vous pouvez consulter nos contenus sur ChatGPT et sur humaniser un texte IA pour cadrer proprement l’usage (qualité, limites, risques).

Cadre de décision : faut-il choisir Open vpn en 2026 ?

3 questions, en tant que dirigeant.

Quel risque cherchez-vous à réduire ?

- Interception locale (Wi-Fi, mobilité) ?

- Exposition d’accès internes et données sensibles ?

- Continuité d’accès en télétravail et multi-sites ?

Quel niveau de contrôle voulez-vous conserver ?

- Serveur, certificats, segmentation, journalisation : souhaitez-vous piloter ou déléguer ?

Quel niveau d’effort opérationnel êtes-vous prêt à assumer ?

- Mises à jour, tests DNS, procédures de révocation : sans cela, le VPN devient un risque.

Ce cadre facilite votre vie d’entrepreneur : vous transformez une discussion technique en décision business, puis en plan d’exécution.

Pour explorer comment l’IA peut accélérer la mise en place de contrôles (sans vous surcharger), vous pouvez aussi vous appuyer sur notre tag intelligence artificielle et sur notre contenu chatbot IA.

FAQ

Open vpn est-il encore pertinent en 2026 ?

Oui, à condition de maintenir une configuration moderne, de contrôler DNS/routage et d’appliquer une discipline de mise à jour. (OpenVPN Project ; Proton VPN, 2026)

Pourquoi entendons-nous parler de “fin” d’OpenVPN ?

Il s’agit souvent de choix de fournisseurs (migration vers d’autres protocoles) ou de retrait de configurations legacy. Ce signal concerne surtout la nécessité de moderniser et standardiser.

Open vpn protège-t-il automatiquement ma confidentialité ?

Non. Le tunnel chiffre le trafic, mais vous devez contrôler DNS, kill switch, routes et mise à jour pour éviter les fuites et comportements inattendus.

Quel est le principal piège opérationnel ?

Les fuites DNS et les exceptions de configuration, car elles créent une sécurité “apparente” mais incomplète.

L’UDP est-il “plus sûr” que le TCP ?

La sécurité tient d’abord aux paramètres TLS, aux clés, au DNS et à la maintenance. UDP/TCP est surtout un choix de transport lié à la performance et à la compatibilité réseau.

Deux erreurs majeures à éviter

- Croire que “VPN activé” signifie “risque maîtrisé” sans test DNS, kill switch et routage.

- Conserver des profils legacy par inertie, jusqu’à l’incident (arrêt de service, dégradation de sécurité, support en urgence).

Trois étapes pour démarrer ou corriger un projet open vpn

- Auditer en 30 minutes : version client/serveur, profils .ovpn, test fuite DNS, présence kill switch, cohérence des routes.

- Standardiser une configuration de référence : profils à jour, DNS via tunnel, règles de routage documentées, exceptions interdites sauf justification.

- Mettre une routine de maintenance : cadence de mises à jour, rotation des accès, revue des incidents et des logs utiles.